製造業における工場サイバーセキュリティの課題と対策から補助金活用まで

デジタル化やDXの進展に伴い、製造業の工場ではサイバーセキュリティの重要性がかつてないほど高まっています。

かつては閉ざされたネットワークで守られていた製造現場も、IoTやクラウドサービスの導入で外部との接続が一般的になってきています。この流れは、効率化や品質向上など多くのメリットをもたらす一方、サイバー攻撃の脅威を現実のものとしています。

実際、日本国内でもOT(Operational Technology=工場制御系技術)を狙ったランサムウェア被害や、サプライチェーンを通じた攻撃による生産ライン停止など、深刻な事例が報告されています。経済産業省をはじめとする各機関も「工場セキュリティガイドライン」等を策定し、中小企業も含む全ての製造現場に対策強化を呼び掛けている状況です。

この記事では、最新のガイドラインや具体的対策から、中小企業ならではの実践ポイント、経営判断のコツまで徹底解説します。

工場のサイバーセキュリティが注目される背景

近年、工場のサイバーセキュリティは経営層から現場担当者まで大きな関心を集めています。背景には、DXやスマート化の波がものづくりの現場にも及び、IoT機器やクラウド連携の普及が進んでいることがあります。これにより工場は、一昔前のような閉じた社内ネットワーク空間ではなくなりました。

例えば、生産ラインの状況データをAIで解析したり、遠隔操作やクラウドサーバ連携が当たり前になった現在、工場システム(OTとITが連携するハイブリッド型)は多様な脅威にさらされています。

最近では専門的なサイバー犯罪集団による標的型攻撃や、ダークウェブで取引される「攻撃代行サービス」が登場し、ランサムウェア攻撃やサプライチェーン経由の被害が後を絶ちません。

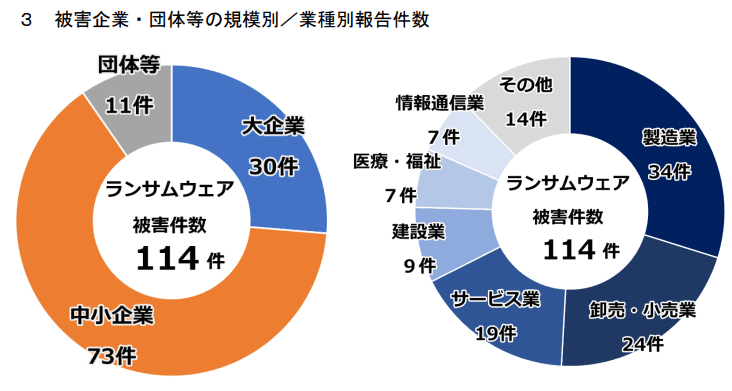

警察庁の「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等」では、ランサムウェアを含む組織的攻撃が継続的に確認されていることが示されており、特に製造業を含む産業分野への影響が指摘されています。

参照:令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について

製造業DXによる脅威

日本の中小製造業においても、IT化・IoT化・自動化は避けて通れない経営課題です。たとえば、工場でのトラック入退場管理や生産データ管理など、手作業をシステム化することで効率化を実現できる反面、外部ネットワーク接続を起点とするサイバー攻撃リスクが増しています。

クラウド連携で利便性が高まる一方で、未対応のファイアウォールや古いネットワーク機器がセキュリティ上の穴となり、社内ネットワーク全体が感染の拡大経路となるケースも見受けられます。DXとセキュリティ対策は両輪での対応が必要です。経営判断の遅れや複数部門間の連携不足が、重大事故の原因になることもあります。

サイバー攻撃の被害例

工場のサイバーインシデントでは操業停止被害がダイレクトに表面化します。

例えば、生産管理システムのデジタル化による利便性と効率化を実現した直後、ランサムウェア侵入により工場の生産ラインが一斉停止するなどの被害が発生しています。システム復旧・機器交換に多額の負担や操業損失を被ることもあります。

こうした被害が生じると、生産品の納期遅延や品質低下はもちろん、顧客や社会からの信頼失墜、業界・地域サプライチェーンへも損害が波及します。

被害内容 | 影響例 |

|---|---|

生産停止(ダウンタイム) | 収益減少、顧客損失、納期遅延 |

情報漏洩 | ノウハウ流出、模倣品増加、競争力低下 |

サプライチェーン被害 | 取引停止、信用低下、連鎖的操業停止 |

物理的損害 | 機器故障、人命や環境への被害 |

IT・OTの違いと守るべき対象

工場におけるサイバーセキュリティを正しく理解するためには、IT(情報技術)とOT(制御技術)の違い、そして現場で守るべき資産の可視化が不可欠です。

ITとOTのセキュリティ要件の違い

ITは、企業の事務システムや情報管理などデータの機密性を重視します。これに対してOTは、工場の生産設備やライン制御に関わる可用性(止まらないこと)や運転の安全が最重要ポイントです。

項目 | ITシステム | OTシステム |

|---|---|---|

主な用途 | 業務・顧客情報管理 | 生産設備の動作制御、ラインの運用 |

重視点 | 機密性・信頼性 | 可用性・安全・安定稼働 |

システム更改 | 比較的短いサイクルで更新可能(3〜5年) | 数十年稼働前提で更新困難(10〜20年) |

セキュリティ上の難しさ | システム・機器が多層化しやすく、境界が複雑化する | 停止できないため、更新・パッチ適用・検証が困難 |

OT分野では一度止めること自体が大きな損失を被るという特殊な事情があり、セキュリティリスクとの天秤になりがちです。

工場システムで守るべき資産

経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」では、工場現場の業務プロセス・機器・ネットワーク・データを洗い出し、どこにどんなリスクが潜んでいるかを重要度区分付きで整理することが推奨されています。

<主な保護対象>

生産管理サーバ(MES)、SCADA(監視制御)

生産ライン制御機器(PLC、センサー等)

工場用無線LAN・VPN機器

OA業務ネットワーク/事務PC

保守端末や外部メディア(USB等)

生産計画・実績・レシピ等の各種データ

ここで業務の重要度と機器・ネットワーク構成ごとに分けて洗い出すことで、後のリスク評価・対策方針決定の精度が向上します。

工場セキュリティガイドライン

工場セキュリティガイドラインは、日本の製造業におけるサイバー攻撃リスクを前提に、社会的責任としてその低減を目的に策定されました。

生産活動の遅延・停止の防止、企業秘密の保護、従業員や環境への被害抑止、企業ブランドの信頼維持を主な目標としています。

さらに、IT部門・現場・経営企画・監査などの連携強化やサプライチェーン全体を視野に入れた包括的アプローチが求められています。ここでは策定の背景と目的について解説します。

ガイドライン策定の目的

工場セキュリティガイドラインは、日本の製造業全体が直面するサイバー攻撃リスクを、社会的責任として包括的に低減することを目的に策定されました。その根底にあるのは、「どの工場であっても攻撃されるリスクが存在する」という基本的な認識です。

ガイドラインの主な目標は、生産活動の遅延や停止を防止すること、製造ノウハウなどの企業秘密を保護すること、従業員や環境への被害を抑止すること、そして企業ブランドや社会からの信頼を維持することにあります。

さらに、このガイドラインでは、IT部門・現場・経営企画・監査といった社内の各部門が連携して取り組む体制づくりを求めており、サプライチェーン全体を視野に入れた波及対策を含む包括的なアプローチが示されています。

セキュリティ対策のステップ

セキュリティ対策はPDCAにより改善を繰り返すことで向上していきます。

現状把握・要件整理:経営目標・法規制・システム構成・業務整理

保護対象の評価・ゾーニング:リスク重要度・ゾーン別マッピング

対策立案:システム構成面(ネットワーク・ソフトウェア・ハードウェア)+物理面(建屋・設備・入退室)の両面検討

対策実施・継続運用(PDCA):運用管理・教育・情報共有・サプライチェーン対応

このサイクルを定期的に見直し、工場現場・サプライチェーン・DX実施部門の変化に即応した更新が求められます。

ステップ | 主な内容 | 狙い |

|---|---|---|

要件整理 | 組織目標・法規制 | BCP・体制の把握、外部要件の明確化 |

保護対象洗い出し | 業務重要度評価 | 攻撃対象となり得る箇所の特定と優先順位付け |

対策立案 | システム構成・物理対策 | ネットワーク構成、防御機器導入、物理入退室管理等 |

実施運用PDCA | ルール策定・教育 | 継続的な改善と現場定着、インシデント対応力の強化 |

すぐ始められるサイバーセキュリティ対策

ここではすぐに実践できるサイバーセキュリティ対策方法をコツを紹介します。

具体的対策一覧

工場現場でまず着手できる主なセキュリティ対策は以下の通りです。

対策 | 具体例 |

|---|---|

ネットワーク防御 | ネットワークの物理・論理分割、ファイアウォール・VPN導入、外部接続制限、IDS(侵入検知)、IPS(侵入防御)による不正通信監視 |

アクセス管理と認証 | 強固なパスワード設定、多要素認証、アクセス権の最小化、運用退職者・異動者の権限迅速消去 |

物理的セキュリティ | 監視カメラ・防犯センサー、ICカードや生体認証による入退室管理 |

外部記録媒体・モバイル管理 | USBや外部メディアの持ち込み・持ち出しルールを明文化 |

データバックアップ&復元テスト | クラウド/外付HDDなど複数媒体への定期バックアップとリストア確認 |

セキュリティ教育活動 | 現場従業員への定期教育、標的型攻撃メールへの注意喚起 |

ログ取得・可視化ツール | ネットワークの見える化(監視機能付きセンサーやSOC利用) |

導入中の機器のベストプラクティスや、保護したい資産の重要度によって優先度を検討すると良いでしょう。

効果を高める工夫

中小規模工場では、人員やリソースが限られる一方でシステム構成が比較的シンプルであるという特徴を活かすことが有効です。

まずはバックアップやログ監視を一箇所から始め、段階的に範囲を広げていくことが現実的なアプローチとなります。また、管理ルールは深夜操業や多能工化など現場の実情に合わせて柔軟にカスタマイズすることが重要です。

さらに、外部ベンダーやコンサルタントのノウハウを積極的に取り入れ、無料診断や既存ソリューションを活用するのも効果的です。

自社だけで実施できる範囲と、外部の力を借りるべき領域を明確に線引きすることで、無理なく実効性の高いセキュリティ対策を進めることが可能となります。

スマート工場時代の留意点

近年の製造業では、単一工場の防御だけでは不十分となり、サプライチェーン全体やスマート工場化に伴うリスクへの対応が不可欠となっています。

国際基準や取引先契約へのセキュリティ要件明記が進む一方で、IoT機器の急増やクラウド連携による新たな脆弱性も拡大中です。

ここでは、グローバルサプライチェーン時代の留意点とスマート化推進における最新動向について解説します。

グローバルサプライチェーンのトレンド

現代の工場運営においては、自社だけでなくサプライチェーン全体を俯瞰したセキュリティ対策が欠かせません。メーカー・下請け・装置ベンダーのいずれか一社に脆弱性があれば、全体の操業や信頼性に影響が及ぶ可能性があります。

そのため「全体最適」の発想が重要となっています。実際に、制御系セキュリティ標準であるIEC 62443や、半導体業界向けのSEMI E169/E187/E188といった国際規格が浸透しつつあり、取引先契約にセキュリティ条件を盛り込む動きも拡大しています。

具体的には、ベンダー選定時にセキュリティ要件を明記すること、海外拠点や輸出先で国際標準への適合を確認すること、さらにサプライチェーン全体で教育や運用ルールを共有することが求められます。

スマート化推進の注意点

スマート工場の推進は、生産効率や柔軟性の向上をもたらす一方で、新たなセキュリティリスクを拡大させる側面があります。

特にIoT機器の急速な導入や複数拠点間での協調製造、クラウドを介したデータ連携の増加により、従来想定されなかった攻撃経路が生じています。

経産省ガイドライン【別冊】やIPAの調査でも、これらのリスクに対して追加対策を講じる必要性が強調されていまるのです。新規IoT機器導入時の初期設定強化やOS・ファームウェア更新の体制整備、遠隔メンテナンスやクラウド連携における認証・通信暗号化の徹底が挙げられます。

また、DXや自動化のプロジェクトがセキュリティ体制を置き去りにしないよう、IT部門・生産現場・経営企画が連携し、全社的な視点でリスクを管理することが重要です。

サイバーセキュリティと補助金活用

中小製造業にとって、セキュリティ投資は「やりたいけれど人材も資金も足りない」という悩みがつきものです。しかし、実際には操業停止や情報流出による損失の方がはるかに大きく、対策を先送りにするリスクは年々高まっています。

最近では、補助金や外部支援を活用して小さく始め、成果を出している企業も増えてきました。ここでは、事業成長とセキュリティ投資を両立させるための実践事例や補助金の活用方法を紹介します。

IT導入補助金(セキュリティ対策推進枠)

国の制度である「IT導入補助金(セキュリティ対策推進枠)」は、中小企業や小規模事業者がセキュリティ対策用のITツールを導入する際に、経費の一部を補助する制度です。

対象となるのは、クラウドサービスや監視サービス、IT導入支援事業者が提供する各種セキュリティツールで、サービス利用料や導入費用が補助対象になります。

少額のサービス利用型セキュリティ対策でも活用できるため、初期投資を抑えて導入したい企業に適しています。申請時には対象サービスや申請手続きの確認が重要です。

IT導入補助金に関しては以下の記事で詳しく紹介しています。

参考:IT導入補助金とは?補助額や申請方法、スケジュール、注意点などを解説

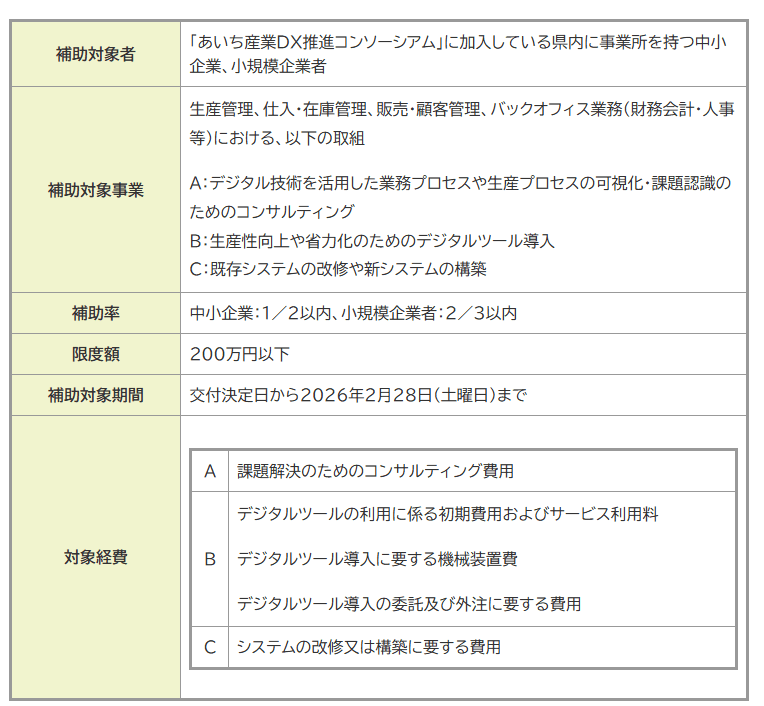

中小企業デジタル化・DX支援補助金(愛知県)

たとえば愛知県では、中小企業向けには、経済産業省の「中小企業デジタル化・DX支援補助金(サイバーセキュリティ枠)」を活用することで、IT・OT機器の導入や外部コンサルティング費用を補助対象とすることが可能です。ここではいくつか活用できる補助金を紹介します。

「中小企業デジタル化・DX支援補助金」とは、中小企業や小規模事業者がデジタル技術を活用して業務効率化やサイバーセキュリティ対策を進める際に、導入費用や外部コンサル費用の一部を国が支援する補助制度です。

参照:2025年度「中小企業デジタル化・DX支援補助金」補助対象事業の募集を開始します!

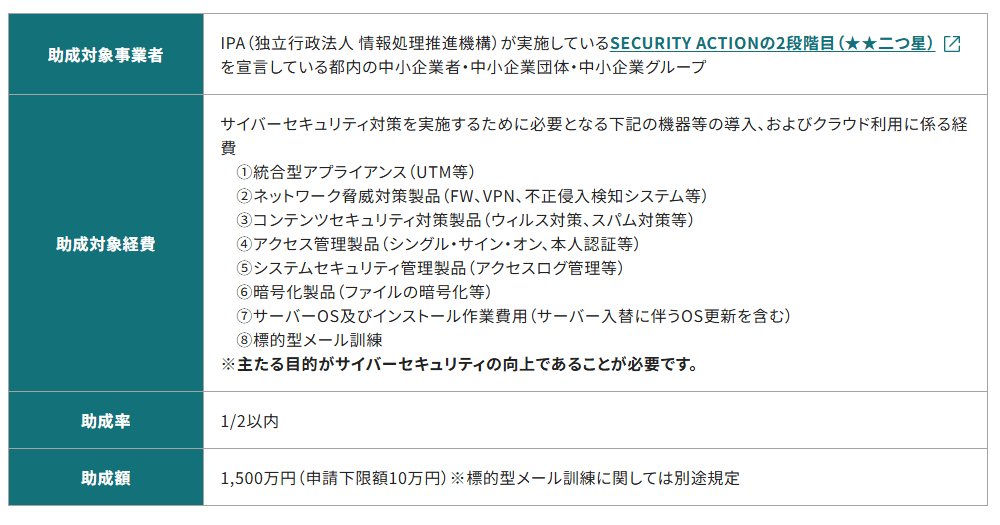

サイバーセキュリティ対策促進助成金(東京都)

東京都が実施する「サイバーセキュリティ対策促進助成金」は、都内の中小企業や中小企業団体、グループを対象に、サイバーセキュリティ対策の導入費用を支援する制度です。

参照:サイバーセキュリティ対策促進助成金 | 設備助成-setsubijosei- | 東京都中小企業振興公社

申請には「SECURITY ACTION 二つ星宣言」が条件となり、助成対象にはUTMやファイアウォール、VPNなどのネットワーク機器、ウイルス対策や暗号化ソフト、サーバーOSの更新・インストール作業、標的型メール訓練費用などが含まれます。

助成率は対象経費の1/2以内で、上限は1,500万円、下限は10万円です。交付決定前に契約や発注を行っていないことなど、注意すべき条件がありますが、この補助金を活用することで、初期費用を抑えながら効果的にセキュリティ対策を強化できます。

その他自治体の補助金

また、自治体によっては地場製造業限定でOTセキュリティ対策の独自補助制度も用意されており、年度ごとの募集状況や実例は随時確認できます。

導入にあたっては、ツール単体の機能だけでなく、「運用サポート」「緊急時対応」「教育パッケージ」まで含めて総合的に比較検討することが、失敗しないポイントです。

具体的な補助金活用や最適な支援サービスの選定については、専門家に相談して自社に合った導入計画を立てることをおすすめします。

まとめ

製造業の工場でサイバーセキュリティが経営戦略・事業継続の必須要件となった今、攻撃の脅威や被害はもはや他人事ではありません。IT・OT・サプライチェーン・DX推進すべての現場に明日から取り組める第一歩はあります。大切なのは「全体像を理解し、小さくても実効性ある対策を、継続的なPDCAで改善すること」ことです。

当メディアでは製造業やセキュリティにおける最新投資トレンドから補助金活用まで、中小企業の経営に役立つ情報を配信しています。資金調達の無料相談をお受けしておりますので、新しい事業投資を行う際には是非事前にご相談ください。

以下のようなお悩みを抱えていませんか?

投資を行う予定だがコストを削減したい

補助金について詳しい人が周りにいない

使える補助金がないか知りたい

新規事業などでまとまった経費を予定されている方は、補助金申請でコスト負担を軽減することができます。

しかし、自社に合った補助金を見つけるためには、相当の時間と手間が必要になります。

もし事業投資をお考えの方は、補助金の診断から申請サポートまでをワンストップで対応している補助金コネクトにお問い合わせください。